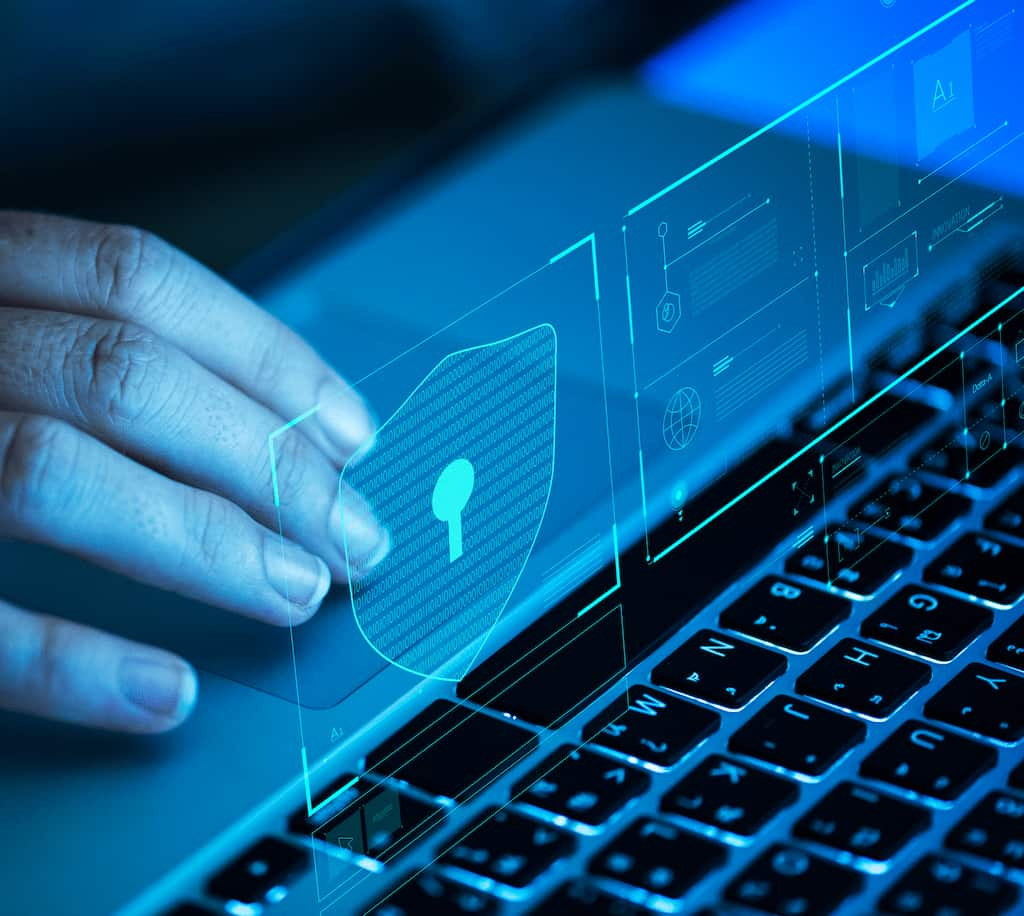

Los troyanos informáticos son una de las amenazas más frecuentes en ciberseguridad. Se presentan como archivos o programas legítimos, pero una vez ejecutados permiten el robo de datos, el acceso remoto o la instalación de más malware.

¿Qué es un troyano y por qué es tan peligroso?

Un troyano (Trojan Horse) es un tipo de malware que se disfraza de software legítimo para engañar al usuario y ejecutarse en el sistema. No se replica por sí mismo, sino que aprovecha el error humano para entrar.

Su peligrosidad reside en que puede habilitar accesos remotos, robar credenciales, espiar la actividad del usuario o descargar nuevas amenazas sin levantar sospechas.

Qué puede hacer un troyano en tu equipo

Una vez activo, un troyano puede capturar contraseñas, registrar pulsaciones de teclado, modificar configuraciones del sistema y crear mecanismos de persistencia para sobrevivir a reinicios.

Señales habituales de infección por troyano

Detectar un troyano no siempre es sencillo, pero existen comportamientos anómalos que suelen repetirse cuando el sistema está comprometido.

- Lentitud repentina del sistema

- Redirecciones o cambios en el navegador

- Procesos desconocidos en ejecución

- Antivirus desactivado sin permiso

- Consumo elevado de red

Tipos de troyanos más comunes

Los troyanos pueden clasificarse según su función principal, aunque en la práctica muchos combinan varias capacidades.

Troyanos de acceso remoto (RAT)

Permiten a un atacante controlar el equipo a distancia como si estuviera frente a él.

Troyanos bancarios

Especializados en el robo de credenciales financieras y datos de pago.

Troyanos downloader

Su función principal es descargar e instalar otros tipos de malware.

Cómo eliminar un troyano paso a paso

El siguiente procedimiento es el más recomendado por profesionales de ciberseguridad, ya que reduce la posibilidad de que el malware se comunique o se reinstale.

1. Desconecta el equipo de Internet

Esto evita que el troyano envíe información robada o reciba instrucciones adicionales.

2. Inicia el sistema en modo seguro

El modo seguro carga únicamente los servicios esenciales, dificultando la ejecución del troyano.

3. Ejecuta un análisis completo con antivirus

Utiliza un antivirus actualizado y realiza un análisis completo del sistema con herramientas fiables como Microsoft Defender, Malwarebytes, ESET o Bitdefender.

4. Elimina o aísla las amenazas detectadas

Sigue las recomendaciones del antivirus y reinicia el equipo si es necesario.

5. Verifica con una segunda herramienta

Un segundo escaneo con otra solución antimalware ayuda a detectar restos o amenazas persistentes.

¿Por qué algunos troyanos reaparecen?

Algunos troyanos crean tareas programadas, servicios ocultos o entradas de inicio automático que les permiten sobrevivir tras la limpieza inicial.

En otros casos, el problema se debe a extensiones maliciosas o programas descargadores que vuelven a introducir la amenaza.

Qué hacer después de eliminar un troyano

Una vez eliminado, es fundamental cambiar todas las contraseñas desde un dispositivo limpio, especialmente las del correo electrónico, banca online y cuentas críticas, y activar la autenticación en dos pasos siempre que sea posible.

Cómo prevenir futuras infecciones

La prevención es la mejor defensa contra los troyanos y se basa en hábitos sencillos pero constantes.

- Descargar software solo desde fuentes oficiales

- Evitar programas pirata o cracks

- No abrir adjuntos sospechosos

- Mantener el sistema actualizado

- Usar antivirus con protección en tiempo real

Conclusión

Saber cómo eliminar un troyano correctamente permite actuar con rapidez y seguridad ante una infección. Eliminar el malware es solo el primer paso; reforzar la protección y mejorar los hábitos digitales es lo que evita que el problema se repita.

Si estas sufriendo casos de ciberataques, confía en Solbyte como empresa de ciberseguridad informática. ¡Contacta con nosotros!